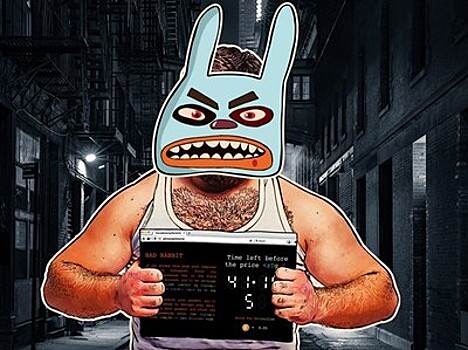

Специалисты Group-IB проанализировали код нового вируса-шифровальщика Bad Rabbit и установили связь с вредоносом Not Petya, в июне 2017 года атаковавшем энергетические, телекоммуникационные и финансовые компании на Украине.Во вторник ряд российских СМИ, а также банки из первой двадцатки атаковал вирус-шифровальщик BadRabbit. О хакерских атаках на свои банковские и информационные системы также сообщили Киевский метрополитен и Одесский аэропорт.В ходе анализа установлено, что "Bad Rabbit" является модифицированной версией NotPetya с исправленными ошибками в алгоритме шифрования, сообщается в блоге компании Group-IB, специализирующейся на предотвращении и расследовании киберпреступлений. Код "Bad Rabbit" включает в себя части, полностью повторяющие NotPetya. По сообщению специалистов, в атаке NotPetya содержался такой же алгоритм вычисления хеш суммы от имени процесса, с небольшим отличием. Также в текущей атаке поменялось количество искомых имен процессов, а сама функция вычисления хеша была скомпилирована в виде отдельной функции компилятором. Совпадения в коде указывают на связь атаки с использованием "Bad Rabbit" с предыдущей атакой NotPetya или их подражателями. Также выявлено, что "Bad Rabbit" имеет модуль распространения с использованием SMB - сетевого протокола прикладного уровня для удалённого доступа к файлам, принтерам и другим сетевым ресурсам. Попадая на компьютер жертвы, "Bad Rabbit" сканирует внутреннюю сеть на предмет открытых SMB директорий.Также установлено, что в атаке используется программа Mimikatz, которая перехватывает на на зараженной машине логины и пароли. В коде имеются уже прописанные логины и пароли для попыток получения административного доступа. Заражение началось 24 октября после полудня на Украине и в России — о технических проблемах заявили в Международном аэропорту "Одесса" и Киевском метрополитене (ведомство сообщило о том, что банковские карты к оплате не принимаются), в российском информационном агентстве "Интерфакс". Сообщения о заражении поступили из Турции и Германии. Специалистами Group-IB установлено, что вредоносная программа распространялась с помощью веб-трафика с взломанных интернет-ресурсов, среди которых были украинские и российские сайты: fontanka.ru, argumenti.ru, argumentiru.com. На скомпрометированные ресурсы в HTML-код атакующими был загружен JavaScript-инжект, который демонстрировал посетителям поддельное окно, предлагающее установить обновление Adobe Flash плеера. Если он соглашался на обновление, после клика происходило скачивание и запуск вредоносного файла, а также заражение хоста. Шифрование производится с помощью DiskCryptor. Загрузка вредоносного программного обеспечения происходила с ресурса 1dnscontrol.com. С ним связано несколько других ресурсов, которые могут использоваться для проведения аналогичных атак, рассылки СПАМа, фишинга.После заражения, вредоносное ПО повышало привилегии на локальной машине. Распространение по сети происходило через SMB — путем извлечения паролей из LSASS(Local Security Authority Subsystem Service — часть операционной системы Windows, отвечающая за авторизацию локальных пользователей отдельного компьютера) скомпрометированного компьютера либо методом подбора по встроенному словарю.После жертва видит страницу, где указан индивидуальный код и адрес сайта в сети Tor: caforssztxqzf2nm.onion, на котором запускается автоматический счетчик. На сайте необходимо ввести персональный ключ, после чего появится биткоин-кошелек. Злоумышленники требуют перевести 0,05 биткойна (по текущему курсу это около $283). Также, на странице сайта идет отсчет времени до увеличения стоимости выкупа. В Group-IB описывают способ, позволяющий спасти данные: необходимо создать файл C:windowsinfpub.dat и поставить ему права "только для чтения". После этого, даже в случае заражения, файлы не будут зашифрованы.